Autorisation

L'autorisation est la gestion des droits associés aux resources informatiques. Quand un utilisateur, programme ou composant physique demande l'accès à une ressource, l'autorisation gère si oui ou non, l'accès à cette ressource sera donné. L'ensemble de ces droits attribués aux ressources est appelé la Politique d'Accès. Une ressource correspond à:

- Un ou des fichiers ;

- Tout type de données ;

- Un programme ou partie d'un programme ;

- Un appareil.

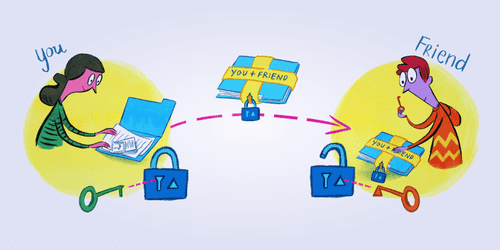

L'autorisation est différente de l'authentification. Dans cette dernière, c'est la gestion de l'identité du sujet dont il est question. Une fois celle-ci vérifiée, l'autorisation attribue la politique d'accès associée au consommateur. Ces deux étapes constituent le contrôle d'accès, vérifiant tout d'abord l'identité et autorisant ou non ensuite. Ce contrôle d'accès est défini la plupart du temps par un administrateur système selon un ensemble de rôles dans les systèmes récents. Un principe commun pour l'autorisation est le principe de moindre privilège : un consommateur doit avoir accès uniquement à ce qui est utile à sa tâche.

Articles associés

Guide pour les dossiers chiffrés sur Keybase

Catégories : Cybersécurité, Hack | Tags : Cryptographie, Chiffrement, Système de fichiers, Keybase, PGP, Autorisation

Cet article est un guide sur l’utilisation des dossiers chiffrés de Keybase pour stocker et partager des fichiers. Keybase is un logiciel pour partager ses groupes, ses fichiers et ses messages. Son…

Par BUSSER Arthur

18 juin 2018

Utilisateurs et autorisations RBAC dans Kubernetes

Catégories : Orchestration de conteneurs, Gouvernance des données | Tags : Cybersécurité, RBAC, Authentification, Autorisation, Kubernetes, SSL/TLS

Le déploiement d’un cluster Kubernetes n’est que le début de votre parcours et vous devez maintenant l’exploiter. Pour sécuriser son accès, les identités des utilisateurs doivent être déclarées avec…

7 août 2019

Sécurisation des services avec Open Policy Agent

Catégories : Cybersécurité, Gouvernance des données | Tags : Ranger, Kafka, Autorisation, Cloud, Kubernetes, REST, SSL/TLS

Open Policy Agent est un un moteur de règles multifonction. L’objectif principal du projet est de centraliser l’application de règles de sécurité à travers la stack cloud native. Le projet a été crée…

Par SCHOUKROUN Leo

22 janv. 2020

Connexion à ADLS Gen2 depuis Hadoop (HDP) et NiFi (HDF)

Catégories : Big Data, Cloud computing, Data Engineering | Tags : NiFi, Hadoop, HDFS, Authentification, Autorisation, Azure, Azure Data Lake Storage (ADLS), OAuth2

Alors que les projets Data construits sur le cloud deviennent de plus en plus répandus, un cas d’utilisation courant consiste à interagir avec le stockage cloud à partir d’une plateforme Big Data on…

Par LEONARD Gauthier

5 nov. 2020