Les identités auto-souveraines

By MELLAL Nabil

23 janv. 2019

- Catégories

- Gouvernance des données

- Tags

- Authentification

- Blockchain

- Cloud

- IAM

- Livre de compte (ledger) [plus][moins]

Ne ratez pas nos articles sur l'open source, le big data et les systèmes distribués, fréquence faible d’un email tous les deux mois.

Vers une identité numérique fiable, personnelle, persistante et portable pour tous.

Problèmes d’identité numérique

Les identités auto-souveraines sont une tentative de redéfinir le notion d’identité numérique. Cette redéfinition est le résultat de deux problématiques principales. La première est la reconnaissance du fait que malgré l’utilisation généralisée des services numériques, nous n’avons toujours pas d’identité numérique. Nous avons parfois des centaines de comptes (jamais cherché le «meilleur gestionnaire de mots de passe multiplateformes» ?). Certains nous représentent mieux que d’autres, certains sont plus utiles que d’autres, mais au bout du compte ils ne sont pas notre identité, ils ne sont pas “les nôtres”. Ces comptes appartiennent au fournisseur, qui nous permet d’utiliser le service en échange des données et des informations fournies. Ce qui nous amène à la deuxième problématique : la confiance.

Comment en sommes-nous arrivés là et comment les identités autonomes ont-elles leur place dans le tableau ?

L’histoire des 3 modèles

La plupart des concepts sont détaillés dans l’article “The Path to Self-Sovereign Identity” du blog de Christopher Allen. “The Three Models of Digital Identity Relationships” est également une bonne lecture.

En résumé, les identités numériques ont commencé avec un modèle centralisé et isolé. C’est le cas par exemple de votre compte Google ou Microsoft. L’architecture est ensuite passée vers une identité fédérée, où vous pouvez par exemple utiliser votre compte Facebook pour vous connecter à un autre service. Cette évolution entraîne effectivement moins de mots de passe/de connexion, mais ajoute une nouvelle couche de confiance. Ainsi, l’utilisateur ne contrôle toujours pas totalement ses informations personnelles. Par exemple, vous pouvez vous connecter à GitLab en utilisant votre compte GitHub, voire déplacer vos projets de l’un vers l’autre, mais qu’en est-il de vos étoiles ? des éléments de réputations dans la plateforme initiale ?

La troisième vague est celle des identités autonomes, avec des objectifs assez simples : supprimer les intermédiaires et donner au titulaire le contrôle total. Ci-dessous une traduction de la définition d’Evernym :

“L’auto-identité souveraine est le dernier modèle d’identité numérique qui permet à toute personne ou organisation de garder le contrôle total de son identité et d’être totalement indépendante des intermédiaires. Il est sûr, sécurisé, portable et ne peut pas être enlevé. ”

Les objectifs

Les objectifs sont détaillés par Allen dans ses 10 principes de l’identité de souveraineté :

- Existence : les utilisateurs doivent avoir une existence indépendante

- Contrôle : les utilisateurs doivent contrôler leur identité

- Accès : les utilisateurs doivent avoir accès à leurs propres données

- Transparence : les systèmes et les algorithmes doivent être transparents

- Persistance : les identités doivent être persistantes

- Portabilité : les informations et les services relatifs à l’identité doivent être transportables

- Interopérabilité : les identités devraient être aussi largement utilisables que possible

- Consentement : les utilisateurs doivent consentir à toute utilisation de leur identité.

- Minimisation : la divulgation des informations doit être minimisée.

- Protection : Les droits des utilisateurs doivent être protégés.

La mise en œuvre

Comment cela pourrait-il être mis en œuvre ?

Il y a près d’un an, une ONG (CIRID) m’a demandé de rechercher un moyen de fournir aux membres de la diaspora des identités numériques. À peu près au même moment, Microsoft et Accenture ont annoncé leur projet de fournir aux réfugiés des identifiants numériques basés sur de la blockchain. Puis, il y a quelques mois, Evernym et Sovrin Foundation, en collaboration avec le Forum économique mondial, ont annoncé la création de l’initiative Identity For Good, deux projets liés à des identités autonomes.

La fondation Sovrin possède actuellement une implémentation en production qui utilise une blockchain hybride. La technologie a été partagée en Open Source sous le projet hyperledger indy.

Il existe d’autres implémentations telles que uPort, ShoCard.

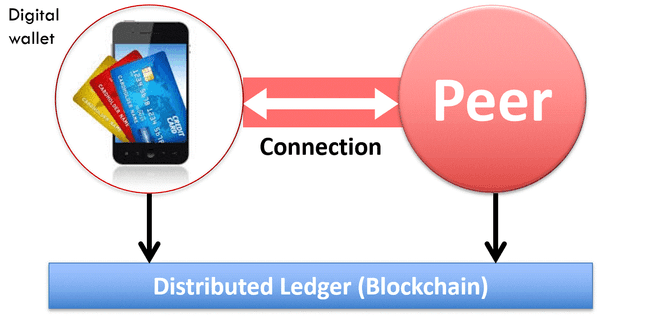

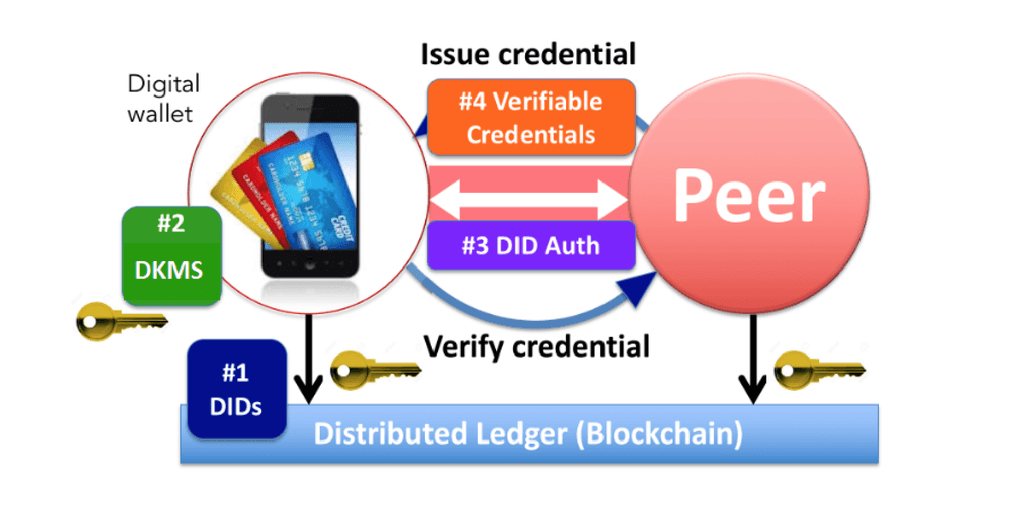

D’un point de vue conceptuel, pensez à un portefeuille numérique contenant toutes vos informations d’identification et vos documents numériques. Ces documents sont validés par des pairs du réseau, vous pouvez alors les partager en totalité ou partiellement. Ces documents sont validés et vérifiables car signés, la clé publique associée est stockée dans un registre public global. Le registre ne stocke pas les informations personnelles ni les documents.

Pour rendre cela possible, quelques standards sont en train d’émerger :

- DIDs, identificateurs distribués, qui peuvent être vus comme l’adresse de la clé publique dans le registre public ;

- DKMS, pour un système de gestion de clés distribué et normalisé ;

- [DID Auth](https://github.com/WebOfTrustInfo/rebooting-the-web-of-trust-spring2018/blob/master/topics-and-advance-readings/DID-Auth protocol.md), pour l’authentification lors d’une session avec un pair ;

- Les documents vérifiés, pour la gestion de la validité des informations.

Conclusion

La transformation digitale, les scandales autour du non respect de la vie privée et les piratages massifs rendent nécessaires une revue en profondeur de la gestion des identités numériques, essentiellement pour nous utilisateurs. Le concept d’identités souveraines propose des solutions aux problématiques fondamentales. D’un point de vue technique et d’implémentation, tout n’est pas résolu et il est certain qu’un projet de type hyperledger indy profiterait de l’expérience d’autres projets Open Source d’envergure.